Kapitel 1: „Sichtweisen auf die Cyber-Sicherheit“ - Prof. Dr. Norbert Pohlmann

Kapitel 1: „Sichtweisen auf die Cyber-Sicherheit“ | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Übungsaufgabe 1 (Software Qualität) Sie sind Leiterin eines großen Projekts, das Software für selbstfahrende Autos entwickelt. Einer Ihrer Entwickler stellt Ihnen das fertige Entertainment Programm des Autos vor. Sie fragen ihn, wie die Qualität der Software sichergestellt wurde. Er antwortet, dass er unterschiedliche Szenarien an Teilen des Entertainment Systems getestet hat und bei dieser Untermenge alle Tests einwandfrei funktioniert haben. Sind die Test ausreichend? Begründen Sie die Antwort!

Nein! Da Software in der Regel viele Fehler beinhaltet, sollten immer alle Teile der Software (automatisiert) geprüft werden. Übungsaufgabe 2 (Stärke eines Cyber-Sicherheitsmechanismus) Betrachten Sie die folgenden Fälle und ordnen Sie die Stärken der Cyber-Sicherheitsmechanismen ein! Fall 1: Sie betreiben einen Blog, der politische Ereignisse kommentiert. Sie bieten ebenfalls einen Newsletter an, über den Sie Ihren Lesern wichtige Informationen mitteilen. Sie merken aber, dass bei der Anmeldung, anscheinend automatisch, tausende falsche Angaben gemacht werden, indem keine korrekten E-Mail-Adressen eingegeben werden. Daher implementieren Sie eine Prüfung, die erkennt, ob die eingegebene E-Mail-Adresse das korrekte Format hat. Sie speichern eine E-Mail-Adresse nur dann, wenn diese das korrekte Format hat. Wie beurteilen Sie die Stärke dieses Sicherheitsmechanismus und warum?

Niedrig, da immer noch automatisch ungültige E-Mail-Adressen, die das korrekte Format haben eingetragen werden können. Es muss sichergestellt werden, dass die E-Mail-Adressen nicht automatisch eingetragen werden können (z.B. durch CAPTCHAS) oder die E-Mail muss getestet werden. Fall 2: Nachdem sich ein Nutzer auf Ihrer Webseite authentifiziert hat, ordnen Sie dem Nutzer eine Nummer zu, die den Nutzer für die Dauer der Sitzung identifiziert („Session ID“) und angibt, dass er sich bereits erfolgreich authentifiziert hat. Diese Session IDs laufen bei Inaktivität nach 15 Minuten ab. Bisher wurde diese Nummer einfach hochgezählt, was Angreifern erlaubt hat, diese Nummern einfach zu erraten. Nun stellen Sie auf ein System um, das diese Zahlen mit einer Länge von 256 Bit vollkommen zufällig, aber immer noch eindeutig pro Nutzer, generiert. Wie beurteilen Sie die Stärke dieses Cyber-Sicherheitsmechanismus und warum?

Hoch, weil der Angreifer die Session ID raten müsste, da sie vollkommen zufällig gewählt wurde. Bei einer Länge von 256 Bit der Session-ID wird der Angriff verhindert, weil es 2256 unterschiedliche Möglichkeiten gibt. Fall 3: Für Ihr privates Heimnetzwerk nutzen Sie ein 8-stelliges WLAN-Passwort. Sie wissen, dass ein motivierter Angreifer ungefähr 2 Monate braucht, um das Passwort zu knacken. Wie beurteilen Sie die Stärke dieses Sicherheitsmechanismus und warum?

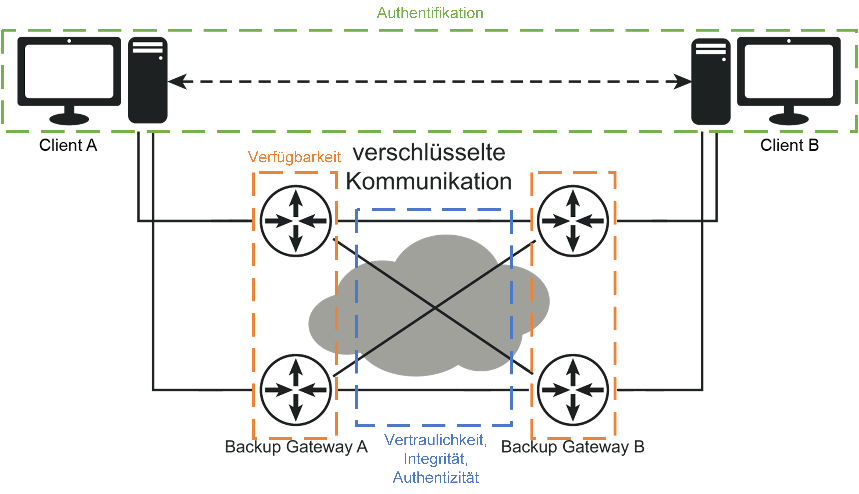

Mittel, weil 2 Monate nicht sehr viel Zeit ist. Übungsaufgabe 3 (Cyber-Sicherheitsbedürfnisse) Gegeben ist das folgende Kommunikationsnetzwerk in der Abb. 1.19. Vor dem Senden der Daten wird sichergestellt, dass die Daten auch wirklich vom bekannten Kommunikationspartner stammen und nicht verändert oder mitgelesen werden können. Geben Sie an, wo und wie die unterschiedlichen „Cyber-Sicherheitsbedürfnisse“ in dem Kommunikationsnetzwerk umgesetzt werden.

Die verschlüsselte Kommunikation verhindert laut Aufgabenstellung das unbefugte

Verändern und Mitlesen der gesendeten Daten. Dadurch werden die Sicherheitsbedürfnisse „Integrität“,

„Vertraulichkeit“ und „Authentizität“ realisiert. Durch die Redundanz der Gateways wird das Sicherheitsbedürfnis

„Verfügbarkeit“ gefördert. Eine Authentifizierung während des Aufbaus der verschlüsselten Kommunikation stellt

sicher, dass die Kommunikation mit dem gewollten Kommunikationspartner erfolgt.

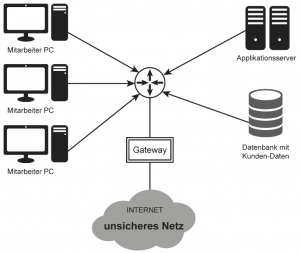

Übungsaufgabe 4 (Angriffsflächen) Gegeben ist der folgende Ausschnitt (Abb. 1.20) des Netzwerkplans eines Startups im Bereich des Onlinehandels. Das junge Unternehmen vertreibt Produkte über einen eigens entwickelten Onlineshop mit zahlreichen innovativen Funktionen, die sie erfolgreich von anderen Marktteilnehmern abgrenzen. Das Frontend des Onlineshops wird überwiegend in einem „Content Delivery Network“ gehostet. Die Geschäftslogik und die Weiterentwicklung der Shop Software werden auf einem internen Applikationsserver durchgeführt. Identifizieren Sie die IT-Systeme, die aus Sicht des Startups besonders schützenswert sind! Wo sollte angesetzt werden, wenn Angriffe frühzeitig erkannt werden sollen? Begründen Sie ihre Wahl!

Die Kunden-Datenbank und der Applikationsserver sind besonders schützenswert. Auf dem Applikationsserver befindet sich laut Aufgabenstellung der Quellcode der eigens entwickelten Shop Software. Die darin enthaltenen innovativen Funktionen garantieren dem Startup Marktanteile und Wachstum. Sie sollten deshalb möglichst geheim gehalten werden. Die Kunden-Datenbank ist besonders schützenswert, da sie Teil des unternehmerischen Kerngeschäftes ist und ein Verlust sowohl mit rechtlichen Folgen, als auch mit einem Vertrauens- oder Imageverlust verbunden sein kann. An dem Gateway sollte mindestens die Sicherheitsstrategie „Erkennen von Angriffen“ umgesetzt werden. Übungsaufgabe 5 (Cyber-Sicherheitsprobleme) Welches Cyber-Risiko verursacht eine ungenügende Software-Qualität im Bereich der Cyber-Sicherheit?

Eine ungenügende Software-Qualität ist ein sehr großes Cyber-Sicherheitsproblem! Da Software in immer mehr Komponenten, wie Autos, Smart-Home-Geräte, Industrie-Maschinen, … vorhanden ist, die direkt oder indirekt an das Internet angeschlossen sind, können diese erfolgreich angegriffen werden, was das Cyber-Risiko zunehmend erhöht. Übungsaufgabe 6 (Cyber-Sicherheitsprobleme) Warum wird die Erkennungsrate von Anti-Malware-Lösungen tendenziell schlechter?

Die Angreifer greifen zunehmend gezielt und direkt IT-Systeme an und daher hat der Sicherheitsmechanismus „Signaturerkennung“ kaum noch Wirkung, weil die Signaturen nicht mehr erkannt und verteilt werden können. Übungsaufgabe 7 (Pareto-Prinzip) Warum ist die Umsetzung von Cyber-Sicherheitslösungen zusätzlichen zur Basis-Sicherheit im Sinne der Reduzierung des Risikos finanziell uneffektiver?

Je mehr Cyber-Sicherheitssysteme schon umgesetzt werden, umso kleiner wirkt sich das Mehr an Cyber-Sicherheitslösungen auf die Reduzierung des Risikos aus. Die Kosten für die Reduzierung werden deutlich teurer. Übungsaufgabe 8 (Angreifer und deren Motivation) Welche Typen von Angreifern agieren ohne materielle Gewinnabsichten?

Hacker, IT-Terroristen, Vandalen und Behörden. Übungsaufgabe 9 (Angreifer und deren Motivation) Welche Motivation von Angreifern ist gesetzliche geregelt?

Strafverfolgung. Übungsaufgabe 10 (Cyber-Sicherheitsstrategien) Welche Cyber-Sicherheitsstrategien würden Sie bei den folgenden Gegebenheiten verfolgen? Fall 1 Sie haben eine verteilte Datenbank in der z.B. alle Kundendaten auf jedem IT-System der Mitarbeiter gespeichert sind, obwohl diese Informationen nur 1 % der Mitarbeiter des Unternehmens benötigen. Welche Cyber-Sicherheitsstrategie wählen Sie und begründen Sie Ihre Entscheidung.

Vermeiden von Angriffen! Sie sorgen dafür, dass nur die Mitarbeiter die Kundendaten auf ihrem IT-System gespeichert haben, die diese auch wirklich für die Aufgabenstellung benötigen. Dadurch reduzieren Sie die Angriffsfläche! Fall 2 Sie haben wichtige Informationen im Unternehmen, die einen sehr hohen Bedarf an Vertraulichkeit haben und auf die regelmäßig zugegriffen werden muss, um die Aufgabenstellung zu erfüllen. Welche Cyber-Sicherheitsstrategie wählen Sie und begründen Sie Ihre Entscheidung!

Entgegenwirken von Angriffen! Sie schützen die Daten durch Verschlüsselung und weitere Sicherheitsmechanismen, wie Rechteverwaltung, um Angriffen erfolgreich entgegen zu wirken. Fall 3 Sie erkennen, dass Sie erfolgreich angegriffen worden sind, können aber die Vorgehensweise des erfolgreichen Angriffes nicht identifizieren. Welche Cyber-Sicherheitsstrategie wählen Sie und begründen Sie Ihre Entscheidung!

Erkennen von Angriffen! Sie implementieren Sensoren, die Angriffe erkennen sollen. Bei einer Erkennung von Angriffen reagieren Sie unmittelbar, um den Schaden noch zu vermeiden oder zumindest zu reduzieren. Wenn Sie die Vorgehensweise des Angriffs identifiziert konnten, überprüfen Sie, ob Sie den Angriff erfolgreich vermeiden oder ihm entgegenwirken können. Fall 4 Sie wissen, dass Sie keine 100-prozentige Reduzierung der Risiken umsetzen konnten. Welche Cyber-Sicherheitsstrategie wählen Sie, um bei identifizierten Angriffen die Höhe des Schadens zu reduzieren?

Reaktion auf Angriffe Wenn Angriffe erkannt werden, sollte so schnell wie möglich mit passenden Aktionen reagiert werden, die den Schaden im optimalen Fall noch verhindern oder zumindest die Höhe reduzieren. Übungsaufgabe 11 (Cyber-Sicherheitsbedürfnisse) Welches Cyber-Sicherheitsbedürfnis kann durch die „Gewährleistung der Vertraulichkeit“ befriedigt werden?

Unautorisiertes Lesen von Informationen Übungsaufgabe 12 (Cyber-Sicherheitsbedürfnisse) Welches Cyber-Sicherheitsbedürfnis kann durch die „Gewährleistung der Authentifikation“ befriedigt werden?

Die Überprüfung, welche Identifikation ein Nutzer hat. Übungsaufgabe 13 (Cyber-Sicherheitsbedürfnisse) Welches Cyber-Sicherheitsbedürfnis kann durch die „Gewährleistung der Verfügbarkeit“ befriedigt werden?

Die Gewissheit, dass Informationen und Dienste zur Verfügung stehen. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||